Dark Web to miejsce pełne podziemnych przestępców i inteligentnych hakerów, ale jest też miejscem o wiele bezpieczniejszym niż Twoja ulubiona przeglądarka. Nie jest tajemnicą, że kiedy przechodzisz do trybu online, Twoje działania są śledzone nie tylko przez Google, Facebook i Amazon, ale także przez oficjalne zespoły monitorujące i hakerów.

Często zalecamy dodatki do prywatności i oprogramowanie, które blokują przynajmniej niektóre narzędzia do śledzenia sieci, ale jeśli naprawdę chcesz zachować swoją anonimowość, przeglądarka Dark Web o nazwie cel jest najlepszą dostępną opcją. Tor będzie używany na tym blogu do omawiania tego, co należy robić, a czego nie robić podczas korzystania z Dark Web.

Co robi Tor?

Tor chroni Twoje działania internetowe przed spamerami i reklamodawcami, ukrywa Twoje dane przed korporacjami i innymi użytkownikami sieci oraz umożliwia przeglądanie bez śledzenia przez złodziei tożsamości i prześladowców.

Co możesz zrobić z Tor?

Możesz wysyłać osobiste zdjęcia bez ich przechwytywania, korzystać z sieci społecznościowych bez monitorowania, pisać prawdziwie anonimowe posty na blogu i wiele więcej. Aby uzyskać informacje o dostępie, sprawdź Jak uzyskać dostęp do ciemnej sieci .

Pięć najlepszych bezpiecznych sposobów korzystania z ciemnej strony internetowej

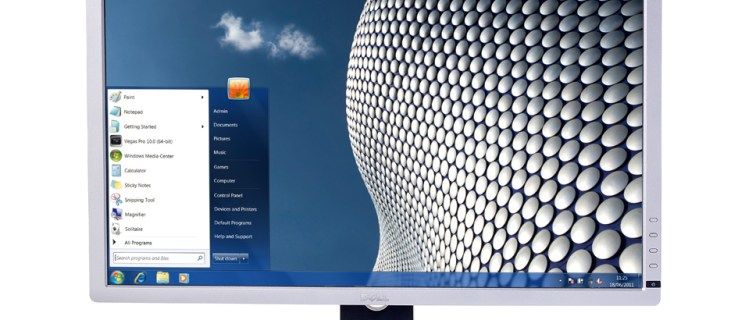

Czynność nr 1: Upewnij się, że Tor jest zawsze aktualizowany

mój przycisk start nie działa w systemie Windows 10

Tor jest znacznie bezpieczniejszy niż Chrome i Firefox, ale jak każde oprogramowanie, nie jest odporny na ataki. Na przykład w 2013 roku sieć była celem ataku trojana o nazwie Chewbacca, który ukradł dane bankowe.

W 2016 roku ujawniono, że FBI wykorzystało specjalnie stworzone złośliwe oprogramowanie o nazwie Torsploit do „deanonimizacji” użytkowników Tora i śledzenia ich prawdziwych adresów IP. Zdarzały się również przypadki, że węzły wyjściowe Tora (ostatnie przekaźniki, przez które przechodzi ruch Tora, zanim dotrze do celu) były wykorzystywane do złośliwych celów, a nie anonimowych, oraz do infekowania systemów użytkowników.

Na szczęście Tor zazwyczaj bardzo szybko usuwa takie zagrożenia i luki, tworząc ważne jest, aby przeglądarka była zawsze aktualna .

- Za każdym razem, gdy uruchamiasz Tora, kliknij ikona cebuli na pasku narzędzi i wybierz „ Sprawdź, czy jest dostępna aktualizacja przeglądarki Tor ”(Tor aktualizuje się okresowo, ale ręczne aktualizowanie zapewnia, że używasz najnowszej wersji).

- Dodatkowo, jeśli korzystasz z usługi, która obejmuje udostępnianie danych osobowych, powinieneś zmienić poziom bezpieczeństwa Tora na Wysoki .

Nie nr 1: używaj Tora do torrentowania

Jako potężne narzędzie do ochrony prywatności, Tor może wydawać się idealnym sposobem pobierania i przesyłania plików przez BitTorrent i inne sieci peer-to-peer, ale tak jest nie ! Korzystanie z klienta torrentowego omija ochronę Tora i niweczy Twoją anonimowość, wysyłając Twój prawdziwy adres IP do usługi torrent i innych „rówieśników”. Ta czynność pozwala im zidentyfikować Ciebie, port, którego używasz do torrentowania, a nawet dane, które udostępniasz, jeśli nie są zaszyfrowane.

Mogą wtedy potencjalnie zaatakować Cię złośliwym oprogramowaniem lub nawet powiadomić odpowiednie władze (jeśli udostępniasz materiały chronione prawami autorskimi). Ponadto ruch torrentów powoduje ogromne obciążenie sieci Tor i spowalnia ją dla innych, więc jest samolubny i nieostrożny.

Z tych wszystkich powodów Tor twierdzi, że udostępnianie plików jest bardzo niepożądane i Węzły wyjściowe są domyślnie skonfigurowane do blokowania ruchu torrentów .

Czynność nr 2: w razie potrzeby utwórz nową tożsamość

Tor wykonuje świetną robotę, zapewniając Ci bezpieczeństwo i anonimowość, ale nadal możesz napotkać strony internetowe, które wywołują alarm. Tor może Cię ostrzec, że witryna próbuje Cię śledzić.

Jeśli obawiasz się, że Twoja prywatność została naruszona, wykonaj następujące czynności:

- Kliknij ikona cebuli na pasku narzędzi.

- Wybierać Nowa tożsamość . Ta opcja zrestartuje przeglądarkę Tor i zresetuje twój adres IP, dzięki czemu możesz kontynuować przeglądanie jako nowy użytkownik.

Nie # 2: zmaksymalizuj okno Tora

Pozostaw okna przeglądarki Tor w domyślnym rozmiarze, ponieważ ich maksymalizacja pozwala stronom internetowym określić rozmiar monitora . Ta sugestia może sama w sobie nie wydawać się znacząca, ale w połączeniu z innymi danymi może dostarczać dodatkowych informacji potrzebnych witrynom do identyfikacji użytkownika .

Zrób # 3: używaj VPN razem z Tor

Należy o tym pamiętać Tor jest raczej serwerem proxy niż VPN, który chroni tylko ruch kierowany przez przeglądarkę Tor . Jak wyjaśniliśmy wcześniej, korzystanie z sieci Tor wiąże się z pewnym ryzykiem, zwłaszcza podczas pobierania plików torrent i nieumyślnego łączenia się przez złośliwy węzeł wyjściowy.

Możesz zwiększyć swoją prywatność i bezpieczeństwo, używając Tora w połączeniu z VPN, aby upewnić się, że wszystkie dane są szyfrowane i nie są przechowywane żadne dzienniki dotyczące twoich działań. Kilka sieci VPN oferuje funkcje zaprojektowane specjalnie dla użytkowników Tor, w tym:

- ProtonVPN , który umożliwia dostęp do serwerów wstępnie skonfigurowanych do przekierowywania ruchu przez sieć Tor

- ExpressVPN , który umożliwia anonimową rejestrację za pośrednictwem witryny „.onion”

- AirVPN , który kieruje ruch najpierw przez sieć Tor, a następnie przez VPN

Żadna z powyższych opcji VPN nie jest bezpłatna, ale są one szybsze, bardziej elastyczne i bardziej godne zaufania niż bezpłatne usługi VPN.

Nie # 3: Szukaj w internecie za pomocą Google

Google nie jest znany z poszanowania prywatności swoich użytkowników, więc dalsze używanie go w Torze (jest to jedna z dostępnych opcji) jest raczej samobójcze.

Google nie tylko nadal próbuje Cię śledzić i rejestrować wyszukiwania (na podstawie adresu IP węzła wyjściowego), ale także staje się bardzo snobistyczny i arogancki, gdy stwierdzi, że łączysz się w „nietypowy” sposób. Spróbuj wyszukać w Google w Torze, a ciągle będziesz otrzymywać CAPTCHA, które proszą Cię o udowodnienie, że nie jesteś robotem.

Zalecamy używanie domyślnej wersji Tora wyszukiwarka prywatności DuckDuckGo , jego wariant „Cebula”, czyli Startpage (który korzysta z nieśledzonych wyników Google), z których wszystkie są preinstalowane razem z Google.

Zrób # 4: Rozważ uruchomienie przekaźnika Tora

Tor polega na swojej lojalnej i stale rozwijającej się społeczności, która dostarcza przekaźniki, które tworzą obwody i zapewniają anonimowość. Im więcej przekaźników lub „węzłów”, które są aktualnie uruchomione, tym szybsza i bezpieczniejsza będzie sieć Tor.

Jeśli zostaniesz zwykłym użytkownikiem Tora, rozważ oddanie społeczności, dzieląc swoją przepustowość i uruchamiając przekaźnik. Możesz być „pośrednim przekaźnikiem”, czyli jednym z dwóch lub więcej węzłów, które odbierają ruch Tora, a następnie przekazują go dalej, lub „przekaźnikiem wyjściowym”.

Bycie pośrednikiem jest znacznie bezpieczniejsze. Jeśli inny użytkownik wykorzystuje sieć Tor do zrobienia czegoś złośliwego lub nielegalnego, Twój adres IP nie pojawi się jako źródło ruchu.

W przeciwieństwie do tego przekaźnik wyjściowy można zidentyfikować jako źródło, co oznacza, że osoby, które obsługują przekaźniki wyjściowe, mogą mieć do czynienia ze skargami, a nawet pomocą prawną. Dlatego nie powinieneś hostować węzła wyjściowego z domowego komputera i, jeśli masz rozsądek, wcale!

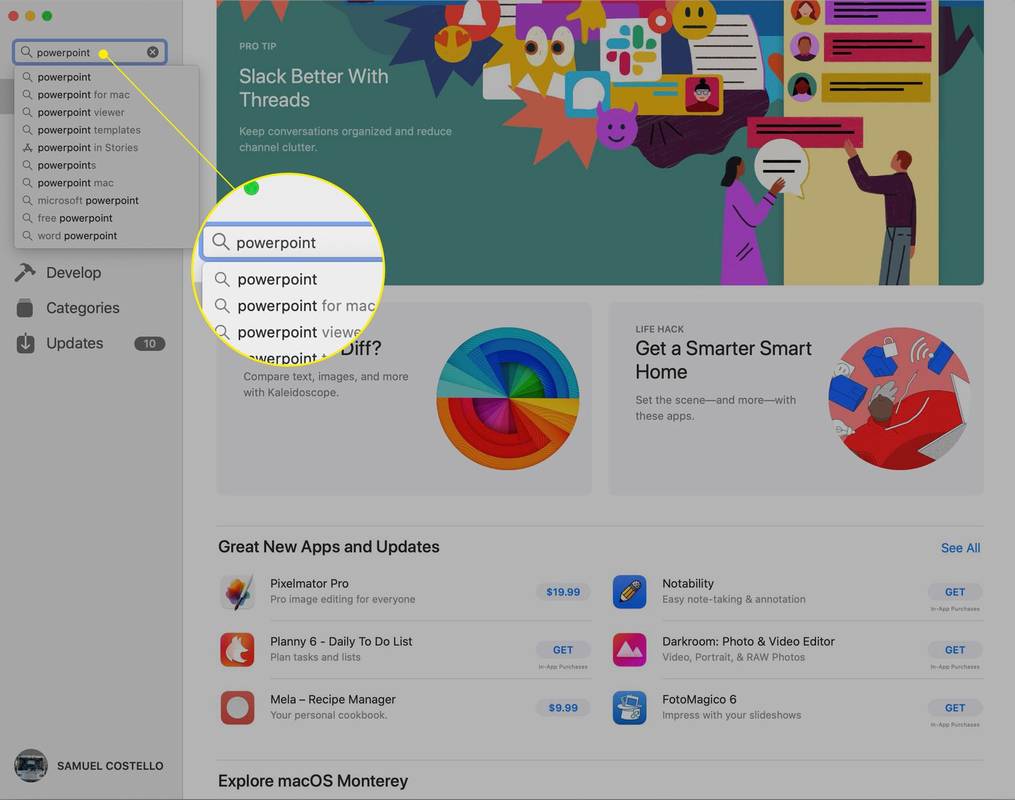

Jeszcze jeden problem: musisz mieć komputer z systemem Linux z systemem Debian lub Ubuntu, aby hostować niezawodny przekaźnik . W systemie Windows musisz uruchomić dystrybucję Linuksa jako maszynę wirtualną, aby skonfigurować przekaźnik. To trochę kłopotliwe, ale przynajmniej oddzieli Twój ruch Tora od reszty systemu.

jak słuchać muzyki na discordzie

Nie # 4: podaj swój prawdziwy adres e-mail

Nie ma sensu używać Tora do zachowania anonimowości, jeśli zarejestrujesz się w witrynie przy użyciu swojego prawdziwego adresu e-mail. To tak, jakby założyć papierową torbę na głowę i napisać na niej swoje imię i nazwisko oraz adres. Jednorazowa usługa poczty e-mail, taka jak MailDrop lub genialny Generator fałszywych nazw może utworzyć tymczasowy adres i tożsamość do rejestracji witryn i oddzielić swój wizerunek Tora od standardowego adresu internetowego.

Czynność # 5: Użyj Tora do anonimowych wiadomości e-mail

Możesz używać swoich ulubionych usług e-mail w Tor, chociaż Google może poprosić Cię o zweryfikowanie konta Gmail. Jednak treść wiadomości nie zostanie zaszyfrowana podczas przesyłania. Tor oczywiście ukryje się, gdzie jesteś, ale jeśli nie używasz jednorazowego adresu e-mail (patrz powyżej), każdy przechwytujący Twoje wiadomości zobaczy Twój prawdziwy adres e-mail i, potencjalnie,Twoje imię.

Aby uzyskać całkowitą prywatność i anonimowość, możesz użyć usługi poczty e-mail obsługującej Tor. Kilka z nich zostało zamkniętych przez organy ścigania w ostatnich latach, ponieważ były powiązane z działalnością przestępczą, ale korzystanie z nich nie jest nielegalne ani nie powoduje podejrzeń. Najlepszą i najbardziej godną zaufania opcją jest ProtonMail , kompleksowo zaszyfrowany dostawca poczty e-mail, uruchomiony przez ośrodek badawczy CERN w 2013 roku.

Na początku tego roku ProtonMail wprowadził ukrytą usługę Tor, specjalnie w celu zwalczania cenzury i inwigilacji użytkowników. Możesz założyć bezpłatne konto ProtonMail na protonirockerxow.onion, ale ogranicza to do 500 MB miejsca i 150 wiadomości dziennie; aby uzyskać zaawansowane funkcje, potrzebujesz planu Plus (5,00 USD miesięcznie).

Ponieważ Tor jest oparty na Firefoksie, nadal można zainstalować ulubione dodatki zgodnie z własnymi preferencjami, co ma sens, jeśli planujesz używać Tora jako domyślnej przeglądarki. Nie daj się skusić! Nawet jeśli rozszerzenia nie są zainfekowane złośliwym oprogramowaniem (jak niedawno odkryto niektóre rozszerzenia przeglądarki Chrome), mogą poważnie naruszyć Twoją prywatność .

Tor jest dostarczany z preinstalowanymi dwoma najlepszymi dodatkami ochronnymi - NoScript i HTTPS Everywhere - i to naprawdę wszystko, czego potrzebujesz, jeśli chcesz przejść na przeglądarkę, aby zachować anonimowość. Pamiętaj też, że przeglądanie za pomocą Tora może być wolniejsze niż Chrome lub Firefox ze względu na okrężny sposób łączenia się, więc przeładowanie go dodatkami dodatkowo zmniejszy twoją prędkość .

Alternatywnie możesz wypróbować Bitmessage, darmowego klienta Desktop, który umożliwia wysyłanie i odbieranie zaszyfrowanych wiadomości za pomocą Tora i może być uruchamiany z pamięci USB.

Nie # 5: Przejdź za burtę dzięki dodatkom do przeglądarki

Ponieważ Tor jest oparty na Firefoksie, nadal można zainstalować ulubione dodatki zgodnie z własnymi preferencjami, co jest zrozumiałe, jeśli planujesz używać Tora jako domyślnej przeglądarki. Nie daj się skusić! Nawet jeśli rozszerzenia nie są zainfekowane złośliwym oprogramowaniem (jak niedawno odkryto niektóre rozszerzenia przeglądarki Chrome), mogą poważnie naruszyć Twoją prywatność .

Tor jest dostarczany z preinstalowanymi dwoma najlepszymi dodatkami ochronnymi - NoScript i HTTPS Everywhere - i to wszystko, czego potrzebujesz, jeśli chcesz przejść na przeglądarkę, aby zachować anonimowość. Pamiętaj też, że przeglądanie za pomocą Tora może być wolniejsze niż Chrome lub Firefox ze względu na okrężny sposób łączenia się, więc przeładowanie go dodatkami dodatkowo zmniejszy twoją prędkość .