Przy odpowiednim oprogramowaniu i know-how praktycznie wszystko, co robisz podczas korzystania z komputera, może być śledzone i opatrzone adnotacjami. Ostatnie logowanie, połączenie z Internetem, uruchomienie programu lub aktualizacja systemu to tylko niektóre z tych rzeczy. Są też rzeczy, o których wolałbyś, aby nikt inny nie wiedział, a które również można śledzić.

Aby zachować prywatność i zapobiec błądzącym wzrokiem zagłębiającym się w Twoje prywatne sprawy, prawdopodobnie zastosujesz kilka środków ostrożności. Zawsze wylogowuj się lub zamykaj komputer, gdy wychodzisz z pokoju, zostawiaj komputer w towarzystwie zaufanego przyjaciela lub krewnego, a nawet zabierz go ze sobą (jeśli jest to laptop), aby uniknąć podsłuchiwania.

Ale co, jeśli zapomnisz zablokować komputer lub zaufany przyjaciel nie jest tak godny zaufania, jak myślisz? Nie możesz zabrać laptopa wszędzie i przez cały czas. Możesz nawet odnieść wrażenie, że ktoś był ostatnio na Twoim komputerze, ale nie wiesz, jak to powiedzieć. Laptop mógł zostać lekko przesunięty, na klawiaturze jest smuga z nieznanego źródła, a pokrywka została otwarta, gdy wiesz, że zawsze ją zamykasz. Coś jest wyraźnie nie tak.

Czy ktoś potajemnie korzystał z twojego komputera? Czy znaleźli coś, co wolałbyś zachować w tajemnicy? Być może nadszedł czas, aby zająć się detektywem. Musisz tylko wiedzieć, od czego zacząć. Jeśli podejrzewasz, że ktoś inny korzystał z Twojego komputera podczas Twojej nieobecności, możesz skorzystać z kilku technik, aby się upewnić.

Trochę pracy detektywa „włamywacza komputerowego”

Ważne jest, aby dowiedzieć się na pewno, czy komputer został naruszony z zewnętrznego źródła, ponieważ naraża to Twoje dane osobowe na ryzyko. Wiedza o tym, gdzie musisz zacząć szukać, może pomóc skrócić czas potrzebny na zawężenie możliwości włamania i znalezienie osoby odpowiedzialnej. Oto kilka różnych zadań, które możesz wykonać, aby dowiedzieć się, czy ktoś zalogował się do Twojego komputera za Twoją zgodą.

Ostatnie aktywności

Sprawdzanie stanu określonych plików i folderów to świetny sposób na określenie, czy nieautoryzowani użytkownicy uzyskiwali dostęp do Twojego komputera. Możesz sprawdzić ostatnio otwierane pliki, aby sprawdzić, czy jest jeden (lub wiele), które zostały przejrzane. System Windows wprowadził go w systemie Windows 10 jako łatwy sposób na przywrócenie poprzedniego punktu w pracy. Wszystkie programy firmy Microsoft będą szczegółowo określać, kiedy plik był ostatnio otwierany i edytowany, więc ustalenie, czy takie włamanie miało miejsce, nie będzie trudne.

Mieć dostęp Przeglądarka plików , zwykle można go znaleźć na pasku zadań jako plik Teczka Ikona. Możesz także podnieść go, naciskając Wygraj + E. . Następnie powinieneś zacząć od udania się do dokumentów, a także do każdego innego miejsca, w którym możesz przechowywać swoje osobiste pliki i sprawdzić daty, które mogą nie pokrywać się z datą ostatniego otwarcia pliku. Otwórz sam plik, aby określić, czy nastąpiła nieuzasadniona edycja.

Mieć dostęp Przeglądarka plików , zwykle można go znaleźć na pasku zadań jako plik Teczka Ikona. Możesz także podnieść go, naciskając Wygraj + E. . Następnie powinieneś zacząć od udania się do dokumentów, a także do każdego innego miejsca, w którym możesz przechowywać swoje osobiste pliki i sprawdzić daty, które mogą nie pokrywać się z datą ostatniego otwarcia pliku. Otwórz sam plik, aby określić, czy nastąpiła nieuzasadniona edycja.

Innym miejscem, w którym można się zanurzyć, byłyby indywidualne aplikacje. Większość aplikacji ma funkcję, która pozwala sprawdzić ostatnie zmiany i dodatki do plików, a także datę ostatniego dostępu do nich. Może to dać ci świetną wskazówkę co do tego, czy ktoś węszył w twoich plikach.

Ostatnio zmodyfikowane pliki

Aby nie zdyskredytować tego, co zostało powiedziane wcześniej, zrozum, że każdy może wyczyścić całą ostatnią aktywność przeprowadzoną na twoim komputerze, jeśli wie jak. Wystarczy kliknąć lewym przyciskiem myszy Szybki dostęp , następnie Opcje , i w końcu, Wyczyść historię eksploratora plików . Oczywiście możesz zmienić ten akt szpiegowski w coś pozytywnego. Jeśli ostatnia aktywność została usunięta, będziesz mieć pewność, że ktoś na pewno kibicował Twoim plikom na komputerze. Możesz nawet dowiedzieć się, w jakich plikach również przeszukiwali.

Wszystko, co musisz zrobić, to wrócić do Przeglądarka plików iw polu wyszukiwania znajdującym się w prawym górnym rogu okna wpisz Data modyfikacji: . Możesz dodatkowo zawęzić wyszukiwanie, dodając zakres dat. Można cofnąć się o cały rok, jeśli czujesz, że to trwa.

Trafienie Wchodzić i zobaczysz pełną listę edytowanych plików, do których uzyskano dostęp. Mówię, że edytowano, ponieważ są to jedyne pliki, które faktycznie się pojawią. Jeśli szpieg edytował którykolwiek z plików, możliwe, że Twój komputer automatycznie go zapisze, pozostawiając po sobie pewne dowody. Wykonaj trochę dodatkowej pracy detektywa, zawężając podane czasy do czasu, gdy nie było Cię przy komputerze. Dzięki temu uzyskasz wyraźniejszy obraz tego, kto mógł mieć do niego dostęp.

Niespójność historii przeglądarki

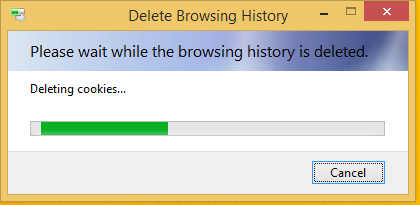

Historię przeglądarki można łatwo usunąć. Prawdopodobnie dobrze o tym wiesz, jeśli czyściłeś pamięć podręczną i pliki cookie zgodnie z harmonogramem, aby nie obciążać przeglądarki. Jednak winowajca musiał się pospieszyć, zanim zdołał odpowiednio zatrzeć ślady.

Google Chrome, Firefox i Edge umożliwiają przeglądanie historii wyszukiwania. Zwykle można go znaleźć w Ustawieniach, niezależnie od tego, która ikona jest, w prawym górnym rogu ekranu. Kliknij na nią i znajdź Historię, a następnie cofnij się do niej, aby zobaczyć, czy zauważysz jakieś niespójności. Szukaj nieznanych witryn internetowych, ponieważ mogą one być klasycznym sygnałem, że ktoś inny uzyskiwał dostęp do Twojego komputera.

Chociaż przeglądarki mogą mieć różne sposoby przeszukiwania historii, nadal otrzymasz cały obraz. Warto nawet sprawdzić, czy we wszystkich przeglądarkach zainstalowanych na komputerze nie ma nic złego. Osobiście mam wszystkie trzy wymienione na górze przeglądarki Brave. Każdy z nich mógł zostać użyty bez Twojej zgody na węszenie w Internecie z dowolnego powodu.

Zdarzenia logowania do systemu Windows 10

Więc przeszedłeś przez wszystkie prostsze metody próby ustalenia, czy Twój komputer został zinfiltrowany. Jednak nadal nie masz konkretnych dowodów na poparcie swoich twierdzeń. Tutaj mogą się przydać zdarzenia logowania do systemu Windows 10.

System Windows 10 Home automatycznie doda adnotację do logowania za każdym razem, gdy się pojawi. Oznacza to, że za każdym razem, gdy się logujesz, czas i data są śledzone i zapisywane, abyś mógł je zobaczyć. Prawdziwe pytanie brzmi, jak dostać się do dzienników i czy w ogóle zrozumiałbyś, co czytasz, kiedy to robisz?

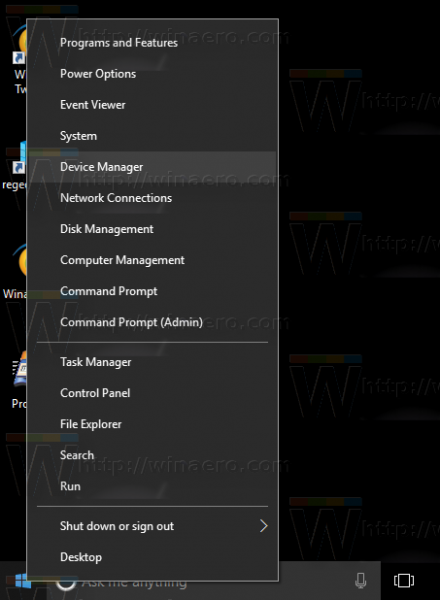

Wpisz Event Viewer w pasku wyszukiwania znajdującym się na pasku zadań i kliknij aplikację, gdy się zapełni. Kontynuuj, kierując się do Dziennik systemu Windows a potem do Bezpieczeństwo . Powinieneś otrzymać długą listę różnych działań wraz z kodami identyfikacyjnymi systemu Windows. Prawdopodobnie wygląda to na zniekształcony i niespójny bałagan dla kogoś, kto nie jest biegły w IT.

Na szczęście mam 13-letnią wiedzę informatyczną i mogę Ci powiedzieć, że jedyny ważny kod, jakiego będziesz potrzebować w tym przypadku, to 4624 , czyli identyfikator Windows dla zarejestrowanego logowania. Jeśli zdarzy ci się zobaczyć kod 4634 , jest to kod logowania administratora, który oznacza, że konto zostało wylogowane z komputera. Nie tak ważne w tym kontekście, ale wciąż trochę zabawny fakt, który cię pouczy.

jak zmienić płeć w rdzy 2017

Zamiast przewijać długą listę działań, szukając każdego z nich, który może mieć rozszerzenie 4624 Identyfikator Windows, możesz użyć rozszerzenia Odnaleźć… funkcja. Ta konkretna funkcja znajduje się po prawej stronie w obszarze Akcje i używa pliku Lornetka Ikona. Wpisz kod w polu wprowadzania Znajdź: i kliknij Znajdź następny .

Aby uzyskać bardziej szczegółowe wyszukiwanie, jeśli znasz ogólny czas spędzony z dala od komputera, możesz użyć filtrów. W sekcji Akcje kliknij opcję Filtruj bieżący dziennik, a następnie kliknij menu rozwijane Zarejestrowane. Wybierz przedział czasu, który chcesz sprawdzić, a następnie kliknij dobrze . Następnie możesz kliknąć dowolny z poszczególnych dzienników, aby uzyskać więcej informacji o tym, kiedy miało to miejsce i które konto zostało użyte do zalogowania.

Włączanie inspekcji logowania w systemie Windows 10 Pro

Windows 10 Pro nie przeprowadza automatycznego audytu zdarzeń logowania w taki sam sposób, jak robi to wersja Home. Włączenie tej funkcji będzie wymagało trochę dodatkowej pracy.

Możesz zacząć od:

- Pisanie na maszynie gpedit w pasku wyszukiwania na pasku zadań. To jest Edytor zasad grupy , funkcja, do której nie można uzyskać dostępu podczas korzystania z wersji Windows 10 Home.

- Następnie przejdź do konfiguracja komputera .

- Następnie, Ustawienia systemu Windows w Ustawienia bezpieczeństwa .

- Śledzony przez Zasady lokalne w Zasady audytu .

- Skończ to za Audyty logowania .

- Wybierz Sukces i porażka . Umożliwi to systemowi Windows rejestrowanie zarówno udanych, jak i nieudanych prób logowania.

- Po włączeniu możesz przeglądać audyty w taki sam sposób, jak w przypadku wersji domowej za pośrednictwem Podgląd zdarzeń .

Zapobieganie włamaniom do komputera

Teraz, gdy znasz już kilka sposobów wykrywania, czy komputer jest używany bez Twojej zgody, może nadszedł czas, aby ulepszyć swoje protokoły bezpieczeństwa. Po pierwsze, nikt nie powinien mieć dostępu do Twojej własności osobistej bez Twojej zgody. Obejmuje to bliskich członków rodziny i przyjaciół. Jeśli myślisz, że któryś z nich to robił, pierwszą rzeczą do zrobienia jest bezpośrednie zapytanie. Zignoruj postawę lub śmierdzące oko, które możesz otrzymać. To Twoja własność i muszą to uszanować.

Jedną z głównych metod obrony przed intruzami, której wszyscy się uczą, jest utworzenie silnego hasła do konta. W żadnym wypadku nie należy przekazywać tych informacji nikomu innemu. Powstrzymaj się od tworzenia hasła prostego lub przewidywalnego i NIE RÓB Zapisz to. Narażasz się na ujawnienie informacji innym stronom, pozostawiając je ujawnione dla wszystkich.

Blokowanie komputera za każdym razem, gdy odejdziesz, jest również świetnym sposobem zapobiegania podsłuchiwaniu. W połączeniu z silnym hasłem, którego nikomu nie dałeś, naciskając Wygraj + L. zawsze, gdy jesteś z dala od komputera, jest solidną obroną.

Hakerzy i dostęp zdalny

Musisz się tym martwić nie tylko fizycznym włamaniem, ale także cyberprzestępczością. Jeśli w jakikolwiek sposób masz połączenie z internetem, otwiera się na wiele zagrożeń w dzisiejszym hiper-połączonym środowisku. Wszelkiego rodzaju codzienne zadania wykonywane są w trybie online, a przy takim poziomie dostępności mogą one otwierać tylne drzwi w złych zamiarach.

jak uzyskać lokalne kanały na kodi 17

Złośliwe oprogramowanie może przedostać się do najgłębszych części komputera z najbardziej niewinnych punktów wejścia. Prosty e-mail zawierający fałszywe łącze lub koń trojański może doprowadzić do poważnego naruszenia bezpieczeństwa tuż pod Twoim nosem. Cyberprzestępcy mogą uzyskać zdalny dostęp do poufnych informacji przechowywanych na Twoim sprzęcie i to Ty będziesz ich wpuszczać. Dość przerażające rzeczy.

Złośliwe oprogramowanie może przedostać się do najgłębszych części komputera z najbardziej niewinnych punktów wejścia. Prosty e-mail zawierający fałszywe łącze lub koń trojański może doprowadzić do poważnego naruszenia bezpieczeństwa tuż pod Twoim nosem. Cyberprzestępcy mogą uzyskać zdalny dostęp do poufnych informacji przechowywanych na Twoim sprzęcie i to Ty będziesz ich wpuszczać. Dość przerażające rzeczy.

Na szczęście dostępnych jest wiele narzędzi do wykrywania dostępu zdalnego, które pomagają wykrywać i zapobiegać dostępowi do systemu, odpierając niechcianych intruzów, zanim zdążą się zadomowić. także przyszłe najazdy, eliminując zagrożenia, zanim się ujawnią.

Podstawy wykrywania zdalnego dostępu

Unikaj stania się ofiarą cyberprzestępczości popełnionej w wyniku manipulacji sprzętem komputerowym przez osoby trzecie. Zrozumienie kilku podstaw wykrywania dostępu zdalnego pomoże Ci na dłuższą metę. Rozwiązanie tego problemu powinno być priorytetem i powinno zostać wykonane jak najszybciej.

Będziesz w stanie wiedzieć, kiedy ktoś uzyskuje dostęp do Twojego komputera, ponieważ aplikacje będą się uruchamiać spontanicznie i niezależnie od Twoich własnych działań. Przykładem może być nadmierne wykorzystanie zasobów, spowolnienie szybkości działania komputera i ograniczenie zadań, które możesz wykonać. Innym byłoby jeszcze łatwiejszym złapaniem, zauważenie programów i aplikacji działających bez uruchamiania uruchamiania.

Są to zwykle charakterystyczne wskaźniki włamania. Pierwszą rzeczą do zrobienia po wykryciu włamania jest natychmiastowe rozłączenie się z wszelkimi połączeniami online. Oznacza to zarówno połączenia Ethernet oparte na sieci LAN, jak i WiFi. Nie usunie to naruszenia, ale zakończy bieżący dostęp zdalny.

Jest to oczywiście możliwe tylko wtedy, gdy jesteś przed komputerem i sam jesteś świadkiem tego działania. Hakowanie, które ma miejsce, gdy jesteś z dala od urządzenia, jest nieco trudniejsze do wykrycia. Prawdopodobnie będziesz musiał wykonać wszystkie poprzednie kroki wymienione w tym artykule. Możesz jednak również skorzystać z Menedżera zadań.

Używanie Menedżera zadań do wykrywania dostępu

Menedżera zadań systemu Windows można użyć do oceny, czy w systemie zostały otwarte nieznane Ci programy. Dzieje się tak nawet wtedy, gdy przestępca nie jest obecnie w systemie w momencie sprawdzania.

Aby otworzyć Menedżera zadań, możesz wybrać jedną z trzech opcji:

- naciśnij Ctrl + Alt + Del jednocześnie, aby wyświetlić niebieski ekran z kilkoma opcjami. Wybierz Menedżera zadań z listy.

- Możesz kliknąć prawym przyciskiem myszy pasek zadań i wybrać Menedżera zadań z wyświetlonego menu.

- Rodzaj Menadżer zadań w polu wyszukiwania znajdującym się na pasku zadań i wybierz aplikację, gdy zapełni się ona na liście.

Po otwarciu Menedżera zadań wyszukaj w swoich programach te, które mogą być aktualnie używane, o których wiesz, że nie powinny. Znalezienie dowolnego może wskazywać, że ktoś uzyskuje zdalny dostęp do Twojego urządzenia. Tym bardziej, jeśli natrafisz na uruchomiony program zdalnego dostępu.

Ustawienia zapory

Hakerzy mogą umożliwić programowi uzyskanie dostępu przez zaporę ogniową. To pewny sposób na ustalenie, czy Twoje urządzenie zostało zhakowane, czy nie. Każdy program, do którego przyznano dostęp bez Twojej zgody, powinien zawsze wywoływać alarm w Twoim umyśle. Musisz natychmiast odwołać te zmiany, aby przerwać połączenie, do którego ma teraz dostęp Twój haker.

Przejdź do Zapory systemu Windows z Panelu sterowania, aby sprawdzić bieżące ustawienia. Gdy zauważysz jakiekolwiek niespójności lub nieprawidłowości, natychmiast usuń wszelkie wprowadzone zmiany, uruchom ponownie komputer, a następnie przeprowadź skanowanie w poszukiwaniu wirusów lub złośliwego oprogramowania.

Zrobiłeś wszystko w tym artykule, a mimo to nadal czujesz, że dostęp do komputera jest uzyskiwany bez Twojej zgody? Możesz zabrać swoje urządzenie do specjalisty IT, który może pomóc w określeniu włamań za pomocą oprogramowania do monitorowania dostępu zdalnego. Dobrym pomysłem może być również upewnienie się, że aktualizacje systemu Windows są aktualne, a oprogramowanie antywirusowe najlepiej odpowiada Twoim potrzebom.