Począwszy od Windows 10 Build 17704, możesz włączyć nową opcję w Zabezpieczeniach systemu Windows. Opcja „Blokuj podejrzane zachowania” ma na celu zapobieganie zachowaniom aplikacji lub pliku, które mogą zainfekować Twoje urządzenie. Oto, jak można to zrobić.

Reklama

Najnowsze wersje systemu Windows 10 są dostarczane z aplikacją o nazwieBezpieczeństwo systemu Windows. Nazwa aplikacji, wcześniej znanej jako „Windows Defender Security Center”, została zmieniona na Windows Security. Ma na celu pomóc użytkownikowi kontrolować swoje ustawienia bezpieczeństwa i prywatności w jasny i użyteczny sposób.

jak powiedzieć, jaki RAM zainstalowałem?

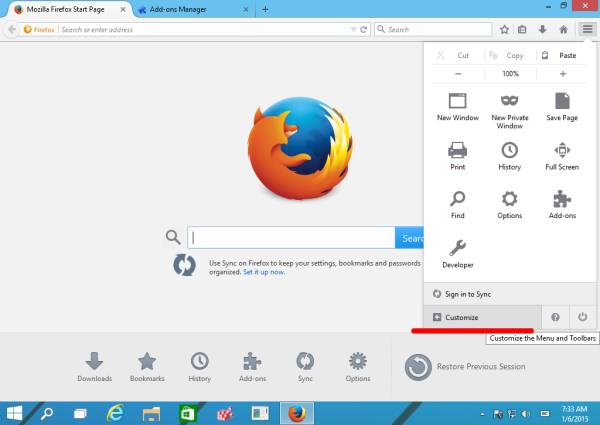

Zabezpieczenia Windows można uruchomić z menu Start lub za pomocą specjalny skrót . Możesz też uzyskać do niego dostęp za pomocą ikony w zasobniku.

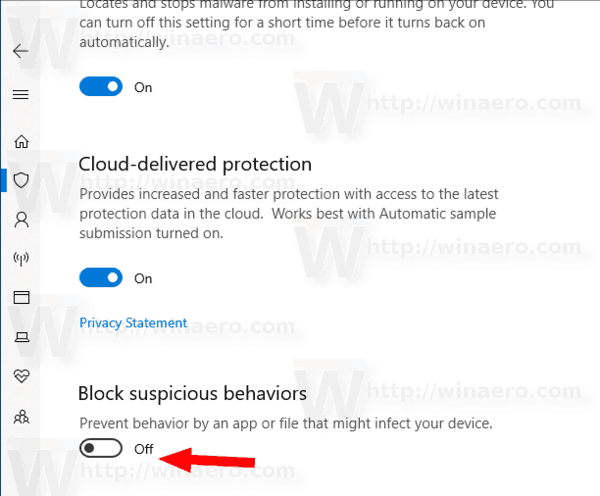

Możesz włączyć nowe ustawienie ochrony, Blokuj podejrzane zachowania , która zapewnia wszystkim użytkownikom technologię redukcji powierzchni ataków Windows Defender Exploit Guard. Oto, jak można to zrobić. Przed kontynuowaniem upewnij się, że Twoje konto użytkownika ma uprawnienia administracyjne . Teraz postępuj zgodnie z poniższymi instrukcjami.

Aby włączyć blokowanie podejrzanych zachowań przez usługę Windows Defender w systemie Windows 10 wykonaj następujące czynności.

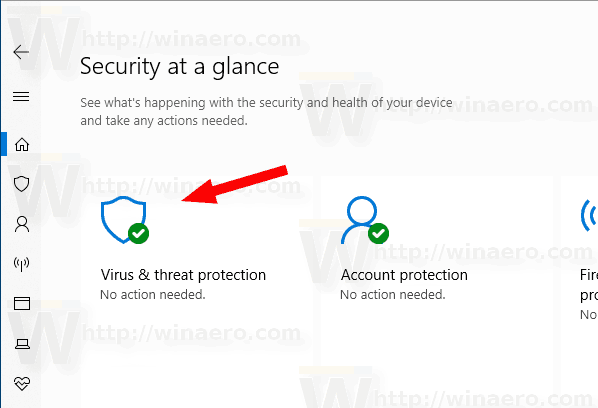

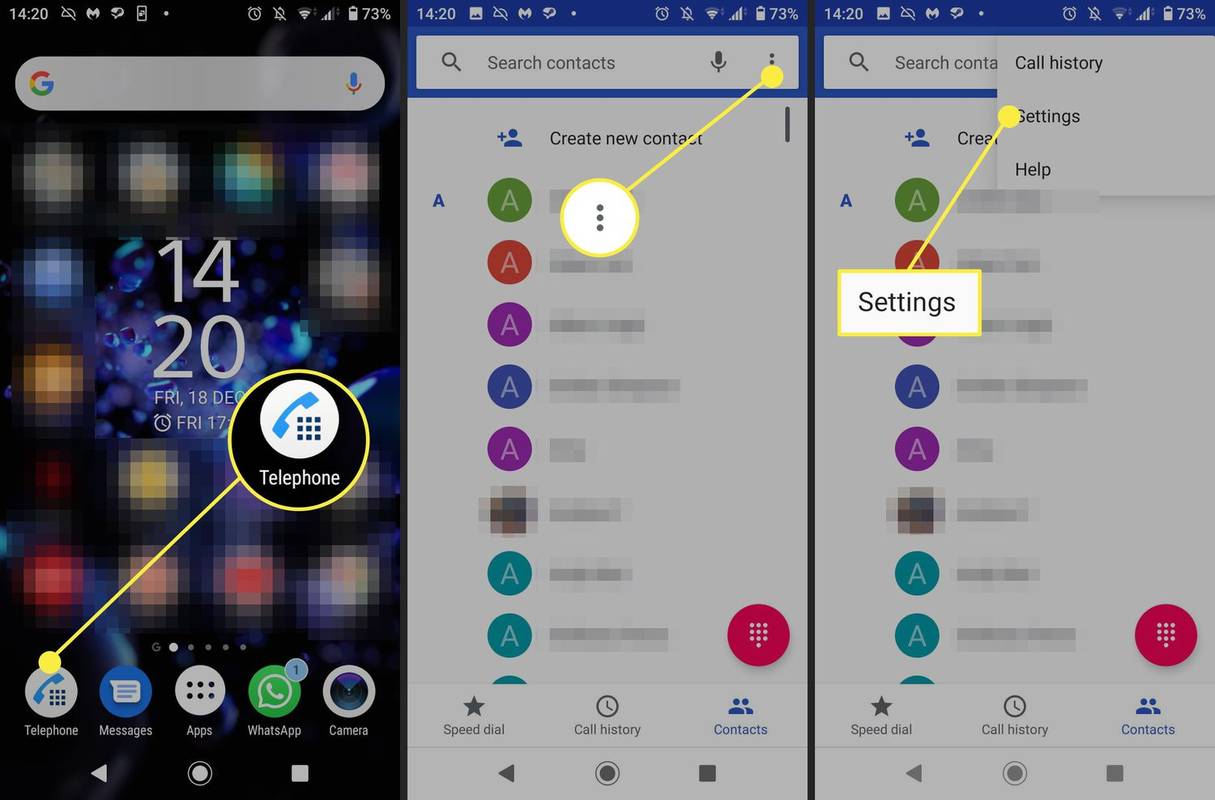

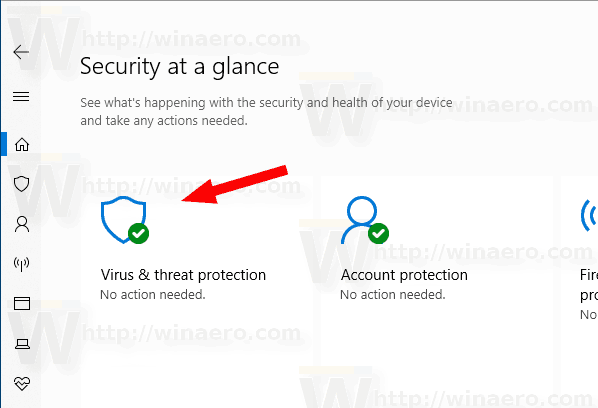

- Otwórz Zabezpieczenia systemu Windows .

- Kliknij naOchrona przed wirusami i zagrożeniamiIkona.

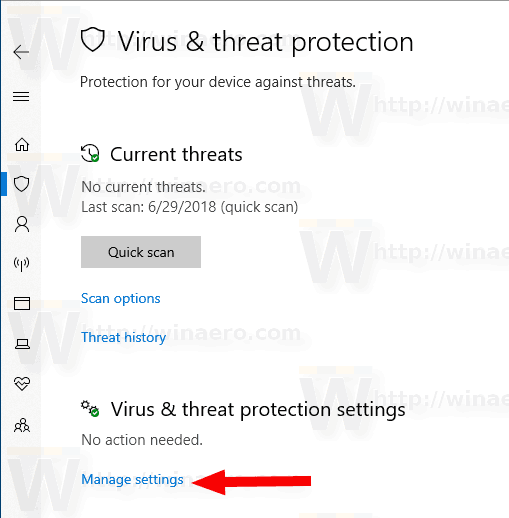

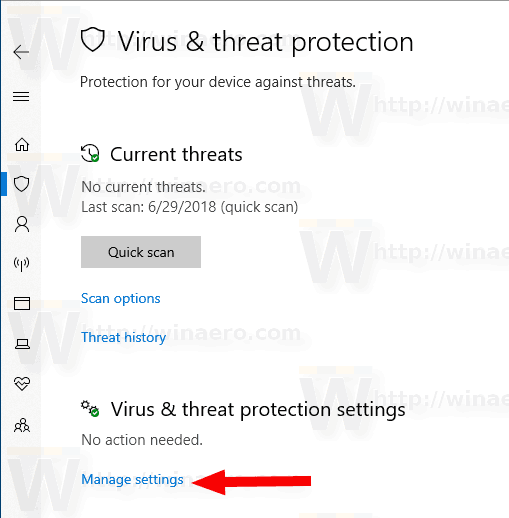

- Kliknij naZarządzaj ustawieniamilink podUstawienia ochrony przed wirusami i zagrożeniami.

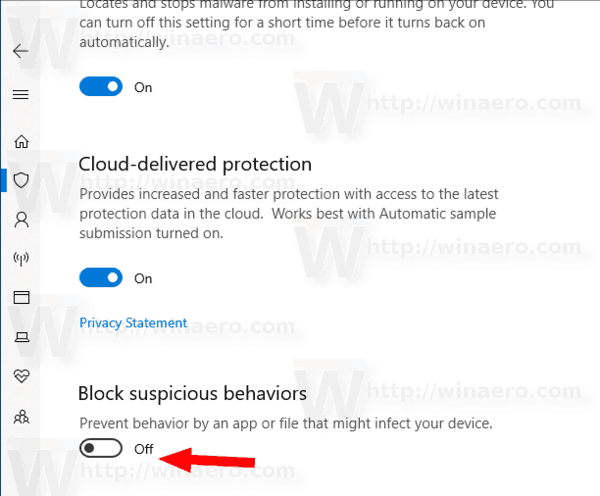

- Włącz opcjęBlokuj podejrzane zachowania.

- Potwierdź monit UAC.

Ta funkcja jest teraz włączona. Możesz go wyłączyć w dowolnym momencie, jeśli zmienisz zdanie później.

Alternatywnie możesz zastosować modyfikację rejestru.

Włącz blokowanie podejrzanych zachowań przez usługę Windows Defender za pomocą poprawki w rejestrze

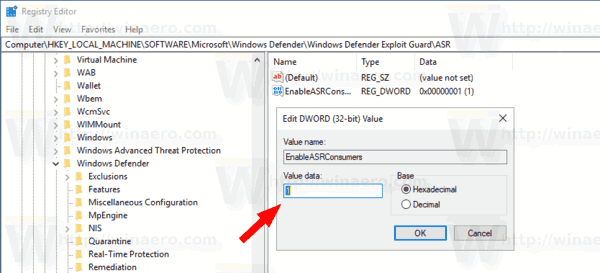

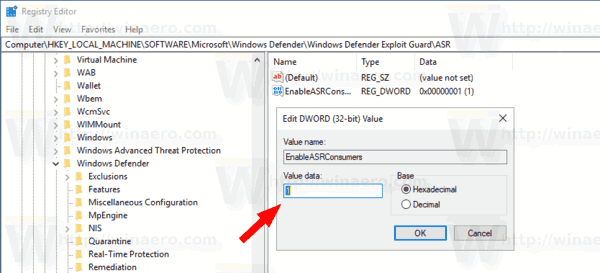

Opcja jest przechowywana w Rejestrze pod kluczem HKEY_LOCAL_MACHINE SOFTWARE Microsoft Windows Defender Windows Defender Exploit Guard ASR . Wartość DWORD EnableASRConsumers powinien być ustawiony na 1, aby włączyć tę funkcję. Jednak klucz jest chroniony przed zapisem, więc musisz użyć jakiegoś narzędzia, aby ominąć to ograniczenie i zmodyfikować wartość bez korzystania z aplikacji Zabezpieczenia systemu Windows.

jak podłączyć dwa monitory do laptopa

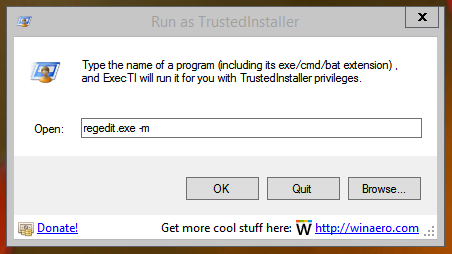

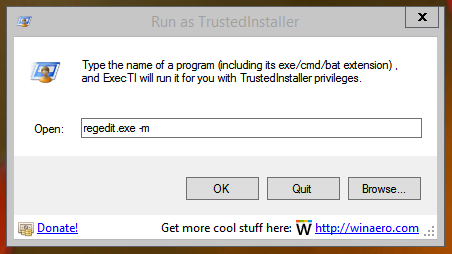

- Pobierz Darmowe oprogramowanie ExecTI i zacznijregedit.exeUżyj tego. To otworzy Aplikacja Edytor rejestru z najwyższym poziomem uprawnień.

- Przejdź do następującej lokalizacji w Regedit.

HKEY_LOCAL_MACHINE SOFTWARE Microsoft Windows Defender Windows Defender Exploit Guard ASR

Wskazówka: zobacz, jak przejść do klucza rejestru jednym kliknięciem .

- Tutaj zmień lub utwórz nową 32-bitową wartośćEnableASRConsumersi ustaw go na 1.

- Ustawiając wartość na 0, wyłączysz tę funkcję.

Otóż to.